IEC-62443: Warum physischer Schutz in der OT-Security unverzichtbar ist

30 min

IEC 62443: Warum physischer Schutz in der OT-Sicherheit unverzichtbar ist

This article is also available in English: Download

Industrieanlagen und kritische Infrastrukturen rücken zunehmend in den Fokus von Cyberangriffen. Klassische IT-Sicherheitsmaßnahmen allein reichen jedoch nicht aus, um komplexe industrielle Systeme zuverlässig zu schützen. Die Normenreihe IEC 62443 setzt genau hier an: Sie bietet ein umfassendes Rahmenwerk für die Cybersicherheit in industriellen Automatisierungs- und Steuerungssystemen (IACS). Während die meisten den Fokus zunächst auf Firewalls, Zugriffsrechte oder Verschlüsselung legen, zeigt ein Blick in die Norm: Auch der physische Schutz spielt eine tragende Rolle. Dieser Artikel führt strukturiert durch die IEC 62443, erläutert zentrale Sicherheitsprinzipien und legt den Schwerpunkt schließlich auf den oft unterschätzten, aber normativ geforderten physischen Schutz in OT-Umgebungen.

Die IEC 62443 wurde entwickelt, um industrielle Netzwerke, Systeme und Komponenten gegen Bedrohungen zu schützen. Dabei ist es egal, ob diese aus dem Cyberraum, durch Fehlbedienung oder physische Eingriffe entstehen. Anders als rein IT-orientierte Sicherheitsstandards berücksichtigt die IEC 62443 die besonderen Bedingungen in der industriellen Automatisierung: lange Lebenszyklen, heterogene Systeme, Echtzeitverarbeitung und oft offene physische Zugangsmöglichkeiten. Adressiert werden alle relevanten Akteure: Hersteller (H), die sichere Komponenten entwickeln; Systemintegratoren (I), die Gesamtsysteme konzipieren; und Betreiber (B), die Verantwortung für den sicheren Betrieb übernehmen.

Die vier Hauptbereiche der IEC 62443

Die IEC 62443 ist modular aufgebaut und in vier große Bereiche gegliedert, die aufeinander aufbauen. Jeder Teil nimmt eine andere Perspektive auf das Thema Sicherheit ein und richtet sich an unterschiedliche Verantwortungsbereiche.

62443-1: legt das begriffliche Fundament. Hier werden zentrale Modelle wie „Defense in Depth“ eingeführt, ebenso wie grundlegende Definitionen und Begriffe rund um industrielle Cybersicherheit. Diese einheitliche Sprache ist von der Entwicklung über die Systemintegration bis zum Betrieb notwendig, damit alle Beteiligten ein gemeinsames Verständnis teilen. Der physische Schutz wird in diesem Abschnitt noch nicht detailliert behandelt, aber klar als Schutzebene im Sicherheitsmodell positioniert.

62443-2: befasst sich mit dem Sicherheitsmanagement auf organisatorischer Ebene. Gefordert wird unter anderem ein Informationssicherheitsmanagementsystem (ISMS) mit definierten Prozessen für Risikoanalysen, Schwachstellenmanagement und kontinuierliche Verbesserung. Auch Aspekte wie Zugangsregelungen, physische Zutrittsrichtlinien und organisatorische Zuständigkeiten für physische Sicherheitsmaßnahmen gehören hier zur normativen Erwartung.

62443-3: rückt die Systemebene in den Fokus. Hier geht es um die Sicherheitsarchitektur kompletter OT-Systeme, von der Netzsegmentierung über Zugriffskontrollen bis hin zur Zuweisung sogenannter Security Levels. Besonders relevant wird dieser Teil, wenn es um die praktische Umsetzung physischer Sicherheit geht: Zutrittskontrolle, Absicherung von Zonengrenzen und der Schutz von Kommunikationswegen sind hier explizit gefordert.

62443-4: adressiert die technische Umsetzung auf Komponentenebene. Dieser Abschnitt richtet sich insbesondere an Hersteller und verlangt, dass Geräte manipulationsresistent, sicher konfigurierbar und überprüfbar sind. Hier zeigt sich die physische Sicherheit besonders konkret, etwa in Form von Tamper Detection, Gehäuseschutz oder dem Schutz vor unautorisiertem Zugriff auf Service-Interfaces.

Das BSI verdeutlicht in einer übersichtlichen Tabelle die einzelnen Teilnormen innerhalb der vier Bereiche der IEC 62443, welche Themen diese behandeln und welche Rollen adressiert werden. Die mit Sternchen markierten Teilnormen werden in Bezug auf die Anforderungen für physische Sicherheit besonders konkret.

Thema | Teilnorm | Rolle |

Grundlegende Konzepte, Modelle und Begriffe für die Security industrieller Automatisierungssysteme | IEC 62443-1-1 bis IEC 62443-1-4 | H, I, B |

Anforderungen an ein IT-Sicherheitsprogramm für IACS-Betreiber | IEC 62443-2-1 | B |

Methodik zur Beurteilung des Schutzes in Betrieb befindlicher industrieller Automatisierungssysteme | IEC 62443-2-2 | B |

Patch-Management in IACS-Umgebungen | IEC 62443-2-3 | B, H |

Anforderungen an die Security von Dienstleistern für industrielle Automatisierungssysteme | IEC 62443-2-4 | I |

Security-Anforderungen auf Netzwerkebene | IEC 62443-3-1* | I, B |

Security-Risk-Assessment für System Design | IEC 62443-3-2 | B |

Security-Anforderungen auf Systemebene | IEC 62443-3-3* | H, B |

Entwicklungsprozess | IEC 62443-4-1* | H |

Produktfähigkeiten | IEC 62443-4-2* | H |

Mit diesen Bereichen bietet die Norm eine durchgängige Sicherheitsarchitektur (konzeptionell, organisatorisch, systemisch und technisch). Doch um zu verstehen, wie diese Ebenen zusammenwirken, lohnt sich ein Blick auf zwei zentrale Prinzipien der Norm.

„Defense in Depth“ – Verteidigung in der Tiefe

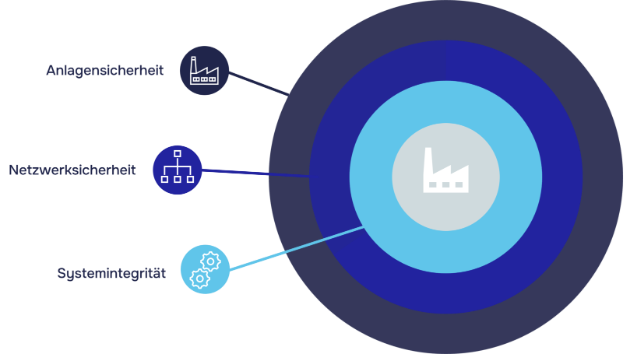

Ein Kernprinzip der IEC 62443 ist das Modell der „Defense in Depth“. Sicherheit wird dabei nicht als einzelne Maßnahme gedacht, sondern als mehrschichtiger Schutz, der aus sich ergänzenden Ebenen besteht. Jede dieser Ebenen soll selbst dann noch wirksam bleiben, wenn eine andere versagt.

Entscheidend ist, dass diese Schutzschichten nicht nur technischer Natur sind. Sie verteilen sich auch entlang der Verantwortlichkeiten:

Hersteller sorgen durch Sicherheitsfunktionen wie sichere Firmware, abgeschaltete Debug-Ports oder Gehäuseschutz dafür, dass Geräte ab Werk manipulationsresistent sind.

Systemintegratoren planen, wie diese Geräte in sichere Zonen eingebettet, Kommunikationsverbindungen abgesichert und Zugriffspunkte kontrolliert werden.

Betreiber sind organisatorisch wie technisch verantwortlich für den laufenden Schutz im Betrieb, etwa durch die Überwachung von Zutritt, Alarmreaktionen oder Zustandskontrollen.

So entsteht ein ineinandergreifendes System aus Verantwortung und Schutzmechanismen, das sowohl digitale als auch physische Angriffsvektoren berücksichtigt.

Sicherheitszonen und Konduits

Ein weiteres zentrales Prinzip der Norm ist die Unterteilung industrieller Systeme in Sicherheitszonen und Konduits. Sicherheitszonen sind Gruppen von Systemen mit ähnlichen Sicherheitsanforderungen, etwa Prozessleitsysteme, Feldgeräte oder Engineering-Stationen. Konduits sind definierte Kommunikationspfade zwischen diesen Zonen, die kontrolliert und gesichert werden müssen.

Diese logische Segmentierung ist nicht nur aus Netzwerksicht entscheidend, sondern auch für die physische Absicherung. Denn jede Zone kann und muss physisch gesichert werden: Wer darf Zugang haben? Welche Türen sind verschlossen? Welche Gehäuse versiegelt? Auch Konduits müssen in der Praxis gegen physische Manipulation wie beispielsweise das Abhören oder Unterbrechen von Kommunikationswegen geschützt sein. Physischer Schutz ist damit nicht nachgelagert, sondern fest in die Sicherheitsarchitektur eingebettet.

Die vier Security Levels der IEC 62443

Im Rahmen der IEC 62443 werden Security Levels (SL) definiert, mit denen das notwendige Schutzniveau industrieller Systeme, Komponenten und Netzwerke bewertet und umgesetzt werden kann. Sie dienen der risikoorientierten Einordnung, welchen Bedrohungen ein System standhalten muss. Die Norm unterscheidet insgesamt vier Security Levels, die gestaffelt aufeinander aufbauen.

SL1 – Schutz vor unbeabsichtigten Vorfällen

SL1 ist das Mindestniveau, das in nahezu jeder OT-Umgebung umgesetzt werden sollte. Es entspricht einem Basisniveau an Sicherheitsvorkehrungen.

Bedrohungsszenario: Zufällige oder unbeabsichtigte Ereignisse (z. B. Fehlbedienung, Systemfehler)

Angreiferprofil: Kein gezielter Angreifer

Ziel: Grundlegender Schutz gegen zufällige Beeinträchtigungen des Systems

SL2 – Schutz vor einfachen Angriffen mit begrenzten Mitteln

SL2 wird häufig in industriellen Netzwerken mit erhöhtem Expositionsrisiko verlangt, z. B. wenn Servicepersonal oder externe Dienstleister regelmäßig Zugang haben.

Bedrohungsszenario: Angriffe durch technisch wenig versierte Akteure mit allgemein zugänglichen Mitteln

Angreiferprofil: Niedriges Know-how, geringe Motivation, einfache Tools

Ziel: Vermeidung von Angriffen durch Gelegenheitsakteure oder Insider mit eingeschränktem Zugang

SL3 – Schutz vor gezielten Angriffen mit spezialisierten Kenntnissen

SL3 ist in kritischen Umgebungen erforderlich, in denen gezielte Angriffe auf Automatisierungsprozesse oder Systeme mit hohem wirtschaftlichen oder sicherheitsrelevantem Wert drohen.

Bedrohungsszenario: Gezielte Angriffe auf die OT-Infrastruktur

Angreiferprofil: IACS-spezifisches Know-how, mittlere Ressourcen, zielgerichtetes Vorgehen

Ziel: Schutz vor Akteuren mit professionellem Hintergrund, etwa Hacktivisten oder Industriespionen

SL4 – Schutz vor hochprofessionellen Angriffen mit umfangreichen Ressourcen

SL4 ist relevant für Betreiber kritischer Infrastrukturen, insbesondere in den Bereichen Energie, Wasser, Transport, Gesundheit oder Verteidigung. Es erfordert eine umfassende Sicherheitsarchitektur – technisch wie organisatorisch.

Bedrohungsszenario: Staatlich unterstützte Angriffe, APTs, strategische Sabotage

Angreiferprofil: Sehr hohe Motivation, umfangreiche Ressourcen, tiefes IACS-Know-how

Ziel: Maximale Widerstandsfähigkeit gegenüber komplexen und gezielten Cyberangriffen

Definition der Security Level (SL)

Security Level | Definition | Mittel/Angriffs-werkzeuge | Ressourcen | Fähigkeiten | Motivation |

1 | Schutz vor beiläufigen oder zufälligen Verstößen | - | - | - | - |

2 | Schutz vor vorsätzlicher Verletzung mit einfachen Mitteln, geringen Ressourcen, allgemeinen Fähigkeiten und geringer Motivation | Einfach | Niedrig | Generisch | Niedrig |

3 | Schutz vor vorsätzlichen Verstößen mit anspruchsvollen Mitteln, mäßigen Ressourcen, IACS-spezifischen Fähigkeiten und mäßiger Motivation | Anspruchsvoll | Mittel | IACS-spezifisch | Mittel |

4 | Schutz vor vorsätzlichen Verstößen mit ausgeklügelten Mitteln, erweiterten Ressourcen, IACS-spezifischen Fähigkeiten und hoher Motivation | Anspruchsvoll | Erweitert | IACS-spezifisch | Hoch |

Quelle: https://gca.isa.org/hubfs/ISAGCA%20Quick%20Start%20Guide%20FINAL.pdf

Anforderungen an physische Sicherheit

Physische Sicherheit ist ein durchgängiges Querschnittsthema in der IEC 62443. Sie beginnt bei übergeordneten Konzepten wie Defense in Depth und der Zonierung über Zonen und Konduits, wird in organisatorischen Anforderungen konkretisiert, in der Systemarchitektur berücksichtigt und auf Geräteebene technisch umgesetzt. In den technischen Normteilen – insbesondere IEC 62443-3-3 und IEC 62443-4-2 – werden daraus klare Anforderungen abgeleitet: etwa an Zutrittskontrolle, Gehäuseschutz, Manipulationserkennung, Schnittstellenhärtung und die nachweisbare Unversehrtheit von Geräten.

Ziel all dieser Maßnahmen ist die nachweisbare Geräte- und Systemintegrität. Nur wenn ein Asset als unverändert, vertrauenswürdig und authentisch gilt, kann die Sicherheit der gesamten OT-Infrastruktur gewährleistet werden. Die physischen Komponenten bilden dabei insbesondere im Kontext sogenannter Closed-Access Operations (CAO) häufig das schwächste Glied. CAOs bezeichnen Cyberoperationen, bei denen physischer oder lokaler Zugang zum System erforderlich ist oder durch verdeckte Methoden bewusst hergestellt wird, beispielsweise über manipulierte Lieferketten oder kompromittierte Hardwarekomponenten. Anders als bei Remote-Access Operations (ROA) über Weitverkehrsnetzwerke bleiben CAOs oft unsichtbar für klassische IT-Sicherheitssysteme.

Beispiele für Closed-Access-Angriffe

„Evil Maid“-Attacken: Ein Angreifer manipuliert ein Gerät, das unbeaufsichtigt bleibt, etwa durch Einbringen eines Keyloggers auf Firmware-Ebene.

Firmware-Manipulation: Vor dem Einsatz werden Geräte in der Lieferkette (Supply Chain) kompromittiert. Der Angriff ist „geschlossen“, da er keine Netzwerkanbindung benötigt.

Um solche Angriffe zu verhindern und die Integrität zu sichern, kommen verschiedene Maßnahmen zum Einsatz:

Physische Zugangskontrolle: Der erste Schutzmechanismus ist der kontrollierte Zutritt. Nur autorisierte Personen dürfen Zugriff auf kritische Geräte oder Bereiche erhalten. Dazu werden typischerweise Kartenleser, biometrische Systeme, abschließbare Technikräume, Videoüberwachung und Besuchermanagement eingesetzt.

Manipulationsschutz: Geräte und Schnittstellen wie JTAG, UART oder Debug-Ports werden durch Sensorik und Abschottung gegen unautorisierte Eingriffe geschützt. Manipulationsversuche wie Gehäuseöffnungen oder physikalische Angriffe werden erkannt, alarmiert und protokolliert.

System- und Gerätehärtung: Geräte müssen gehärtet und gegen physisch initiiertes Fehlverhalten geschützt sein, z. B. durch Deaktivieren ungenutzter Ports und Funktionen, sicheres Booten/sichere Initialisierung und kryptografische Authentifizierung.

Traditionelle Schutzmaßnahmen sind oft aufwendig, kostenintensiv oder technisch anspruchsvoll in der Umsetzung. Genau hier setzt PHYSEC SEAL an: Mit SEAL wird die Integrität physischer Assets hardwaregestützt, manipulationssicher und automatisiert überprüfbar. Dadurch lassen sich bestehende Schutzmaßnahmen zielgerichtet ergänzen oder sogar entlasten, was die gesamte Sicherheitsarchitektur wirtschaftlicher und mühelos skalierbar macht.

Wie PHYSEC SEAL konkret zur Umsetzung der IEC 62443 beiträgt

Ein zentrales Ziel der IEC 62443 ist es, sowohl digitale als auch physische Angriffsvektoren systematisch abzusichern. Gerade im industriellen Umfeld stellen gezielte Manipulationen auf Hardware-Ebene eine reale Gefahr mit oft erschreckend einfachen Mitteln dar. Ein prominentes Beispiel ist die USB Rubber Ducky. Dabei handelt es sich um ein Gerät, das wie ein gewöhnlicher USB-Stick aussieht, sich jedoch beim Einstecken als Tastatur ausgibt und automatisiert vorprogrammierte Befehle in Hochgeschwindigkeit auf dem Zielsystem ausführt, z. B. um ein Kommandozeilenfenster zu öffnen, Schadcode herunterzuladen oder Benutzerkonten zu kompromittieren.

Solche Tools werden häufig von Penetrationstestern, aber auch von Angreifern genutzt, um in wenigen Sekunden Zugriff auf Systeme zu erlangen. Ebenso existieren modifizierte USB-Kabel mit WLAN-Modul, die Remote-Zugriffe auf angeschlossene Systeme ermöglichen – bei äußerlich völlig normalem Erscheinungsbild. Noch ausgefeilter sind Hardwareimplantate aus dem geleakten ANT-Katalog der NSA. Ein Beispiel: COTTONMOUTH-I, ein USB-Stecker mit eingebautem Funksender, der vollständig getarnt im Gehäuse eines USB-Kabels Tastatureingaben abfangen und Befehle empfangen kann. Auch modifizierte Netzwerkkarten oder Tastaturen mit Abhörmodulen zählen zum Arsenal solcher Spionagetools.

Diese realen Bedrohungen zeigen, warum die IEC 62443 physische Sicherheit als wesentlichen Bestandteil von „Defense in Depth“ versteht. PHYSEC SEAL leistet insbesondere in den Bereichen System Integrity, Incident Response und Verfügbarkeit sowie bei spezifischen technischen Anforderungen an Komponenten einen messbaren Beitrag. Damit kann SEAL ganz konkret zur Erfüllung von drei von sieben Foundational Requirements beitragen und darüber hinaus indirekt auf viele weitere Anforderungen einzahlen. Diese Foundational Requirements definieren grundlegende Sicherheitsziele und Anforderungen, die unabhängig von spezifischen Technologien oder Anwendungsfällen sind.

Beitrag zu den Foundational Requirements (FR):

FR3 – System Integrity: SEAL überwacht die physische Unversehrtheit von Geräten, Gehäusen und Schnittstellen und erkennt Manipulationsschutz in Echtzeit. Damit erfüllt SEAL die Anforderungen zur Wahrung der Systemintegrität auf allen Security Levels (SL1–SL4). Besonders auf den höheren Levels, die gezielt ressourcenstarke Angreifer adressieren, ist die manipulationssichere Zustandsüberwachung durch SEAL ein kritisches Element.

FR6 – Timely Response to Events: SEAL erkennt physische Sicherheitsereignisse und leitet automatisiert Meldungen an übergeordnete Systeme oder Empfänger weiter. Diese unmittelbare Reaktion unterstützt ein effizientes Incident Response Management, welches ein Muss ist für die Security Levels SL2–SL4.

FR7 – Resource Availability: Durch frühzeitige Erkennung von Sabotage oder physischem Zugriff schützt SEAL industrielle Systeme vor Folgeschäden, wie Betriebsunterbrechungen oder Ausfällen. Das sichert nicht nur die Verfügbarkeit im Sinne der Norm, sondern reduziert auch Reaktionszeiten im Notfall erheblich.

Erfüllung technischer Anforderungen aus IEC 62443-4-2:

SEAL erfüllt die höchsten Sicherheitsanforderungen (SL4) für Embedded Devices, Netzwerkgeräte und Host-Systeme hinsichtlich „physical tamper detection“, denn Manipulationen werden erkannt, eine Alarmierung geht an definierte Empfänger und die Ergebnisse werden lückenlos und fälschungssicher protokolliert.

SEAL ist kontinuierlich aktiv, erkennt sicherheitsrelevante physische Ereignisse und kann an SIEM- oder Monitoring-Systeme angebunden werden. Damit ist SEAL in der Lage, die Anforderungen an kontinuierliches Monitoring auf SL4 zu erfüllen.

SEAL kann zuverlässig als Initial-Trigger für die Aktivierung der aktiven Schutzmechanismen wie „Fail Close“ oder „Island Mode“ fungieren. In Integrationen mit Herstellern kann SEAL so manipulationsbasierte Übergänge in abgesicherte Betriebsmodi ermöglichen.

SEAL trägt durch Zustandsüberwachung indirekt zur Integritätssicherung im Rahmen des Boot-Prozesses bei – insbesondere, wenn Manipulationen vor oder während des Starts auftreten.

SEAL ist ein normkonformer, physikalisch fundierter Baustein zur Absicherung industrieller Automatisierungssysteme. Damit unterstützt SEAL Unternehmen nachweislich bei der Erfüllung regulatorischer Anforderungen aus der IEC 62443 und erhöht gleichzeitig die operative Resilienz in der OT.