Sicherheitsmaßnahmen für LoRaWAN-Netzwerke: Von der Einrichtung bis zur Krisenbewältigung

15 min

Sicherheitsmaßnahmen für LoRaWAN-Netzwerke: Von der Einrichtung bis zur Krisenbewältigung

Die Digitalisierung macht auch vor kritischen Infrastrukturen nicht halt – mit LoRaWAN-Netzen entstehen neue Möglichkeiten, aber auch neue Risiken. Für Stadtwerke, kommunale Versorger und andere Betreiber von IoT-Infrastrukturen ist die Frage der Netzsicherheit zentral. Dieser Beitrag beleuchtet die wichtigsten Sicherheitsmaßnahmen entlang des Lebenszyklus eines LoRaWAN-Netzwerks – von der Einrichtung über den Betrieb bis zur Reaktion auf Sicherheitsvorfälle.

Die Etablierung eines sicheren LoRaWAN-Netzwerks ist kein einmaliges Projekt, sondern ein kontinuierlicher Prozess – insbesondere für KRITIS-Betreiber, bei denen regulatorische Anforderungen und Risikopotenziale besonders hoch sind. Deshalb sollten Sicherheitsmaßnahmen stets im Kontext eines ganzheitlichen Informationssicherheitsprozesses geplant und umgesetzt werden.

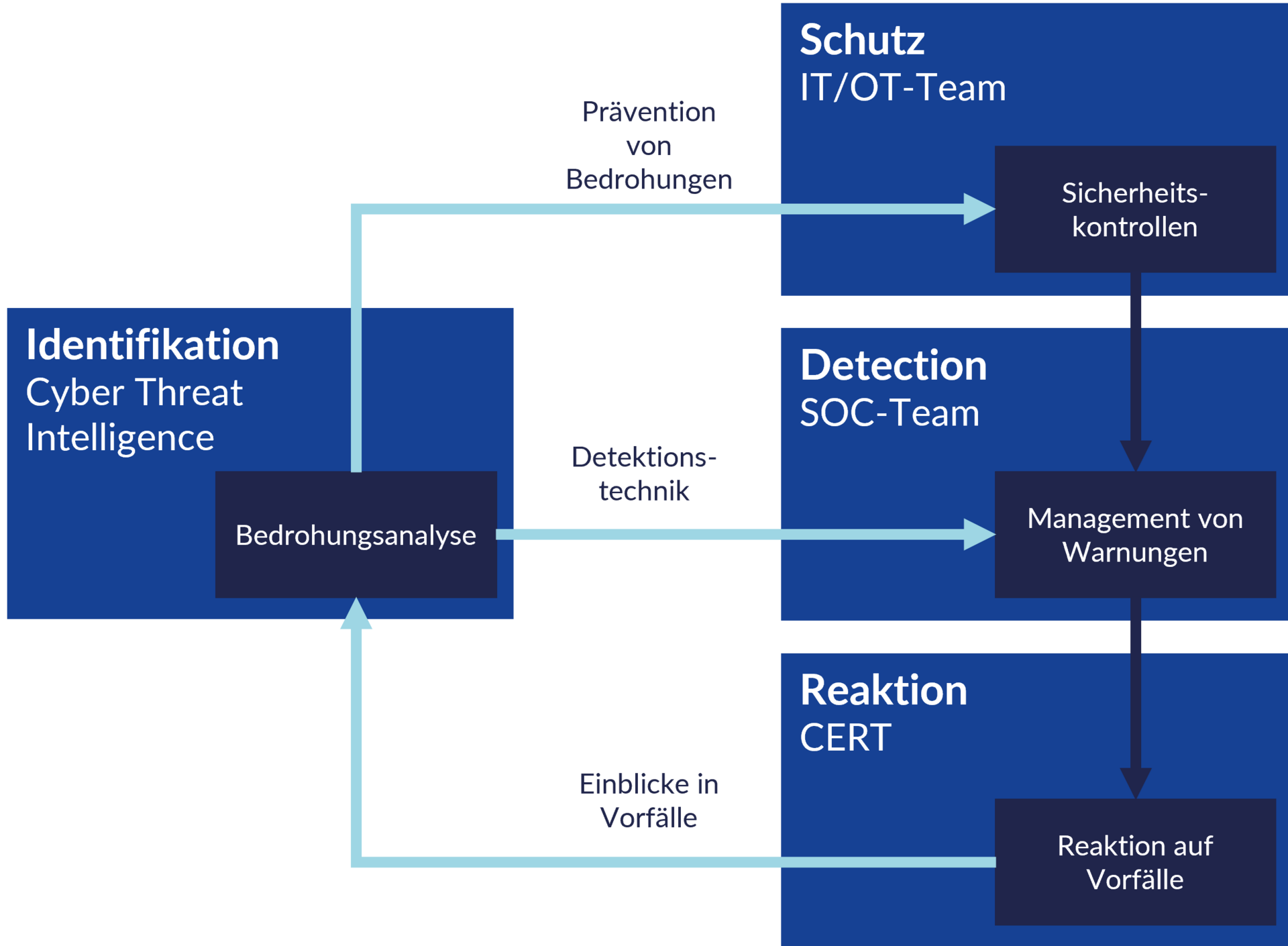

Die folgende Darstellung zeigt die zentralen Bausteine eines solchen Prozesses – von der Risikoanalyse bis zur Reaktion auf Sicherheitsvorfälle:

Phase 1: Initiale Einrichtung

Die Grundlage sicherer LoRaWAN-Netze wird bereits bei der initialen Planung gelegt:

LoRaWAN bietet grundlegende Sicherheitsmechanismen, die den Schutz der übertragenen Daten sicherstellen sollen. Eine zentrale Rolle spielt dabei die AES-Verschlüsselung (Advanced Encryption Standard) – ein international anerkannter Verschlüsselungsstandard, der sowohl auf der Netzwerkebene als auch auf der Anwendungsebene eingesetzt wird.

Allerdings ist zu beachten: Die sogenannte Ende-zu-Ende-Verschlüsselung – also der durchgehende Schutz der Daten vom IoT-Endgerät bis zur eigentlichen Anwendung – endet beim LoRaWAN Network Server (LNS). Das bedeutet: Die Daten werden zwar auf dem Weg vom Sensor bis zum LNS verschlüsselt übertragen, aber dort entschlüsselt, um weiterverarbeitet oder weitergeleitet zu werden. Das bringt eine zentrale Herausforderung mit sich: Der LNS wird zu einem sicherheitskritischen Punkt im System, da er die Daten im Klartext sieht und somit besonders gut geschützt werden muss.

Ein weiterer kritischer Aspekt ist die Verwaltung der Schlüssel, die für die Verschlüsselung benötigt werden. Wenn diese Schlüssel einmal kompromittiert sind – zum Beispiel durch technische Schwachstellen oder unzureichende Sicherheitsmaßnahmen –, könnten Angreifer die Kommunikation entschlüsseln oder sogar gefälschte Daten ins System einschleusen. Deshalb ist es unerlässlich, dass die Schlüssel regelmäßig erneuert und sicher gespeichert werden. Beim Einsatz des LoRaWAN-Netzwerkservers müssen Sicherheitsvorgaben also strikt beachtet werden. Wir empfehlen insbesondere die Nutzung von TLS (Transport Layer Security) zur Absicherung der Kommunikation zwischen den Komponenten (Gateway-Bridge, Netzwerkserver, Application-Server und wenn möglich auch bis zum Endgerät). Zusätzlich sollte der MQTT-Broker, der Nachrichten von den Clients empfängt und sie an die entsprechenden Empfänger weiterleitet, mit TLS gesichert werden, um unbefugte Zugriffe intern zu verhindern.

Hier kommt die sogenannte Over-the-Air Activation (OTAA) ins Spiel – ein Mechanismus, mit dem sich Endgeräte bei ihrer Inbetriebnahme dynamisch und sicher mit dem Netzwerk verbinden. Dabei wird bei jeder Verbindung ein neuer, temporärer Schlüssel erzeugt. Das sorgt für eine gewisse „Frische“ der Schlüssel und schützt wirksam gegen sogenannte Replay-Attacken. Bei solchen Angriffen versuchen Dritte, zuvor aufgezeichnete Datenpakete erneut ins Netzwerk einzuschleusen, um das System zu manipulieren. Mit OTAA wird dies deutlich erschwert, weil ältere Schlüssel ungültig werden, sobald neue generiert wurden.

Zusammengefasst bedeutet das:

LoRaWAN verschlüsselt zwar auf Netzwerk- und Anwendungsebene, aber nicht durchgehend bis zur finalen Anwendung. Deshalb sollte zusätzlich mit TLS abgesichert werden.

Der Network Server muss besonders geschützt werden, da es sich dabei um eine zentrale Entschlüsselungsstelle handelt.

Sichere und regelmäßige Schlüsselverwaltung ist entscheidend.

OTAA ist die bevorzugte Methode zur sicheren und dynamischen Schlüsselvergabe – besonders effektiv gegen Wiederholungsangriffe.

PHYSEC ist Ihr Partner für effiziente LoRaWAN-Lösungen

Die Planung und Optimierung eines LoRaWAN-Netzes erfordert technisches Know-how und langjährige Erfahrung. PHYSEC unterstützt Sie mit einem strukturierten Vorgehen, um eine sichere, wirtschaftliche und zukunftsorientierte Infrastruktur zu gewährleisten. Setzen Sie auf bewährte Methoden und individuelle Beratung durch unsere Experten. Vereinbaren Sie einen unverbindlichen Beratungstermin und lassen Sie sich zeigen, wie Sie Ihr LoRaWAN-Netz optimal aufbauen und betreiben können.

Phase 2: Laufender Betrieb

Der Aufbau eines sicheren LoRaWAN-Netzwerks ist nur der erste Schritt – mindestens genauso wichtig ist der sichere Betrieb über die gesamte Lebensdauer des Netzwerks hinweg. Cyberbedrohungen entwickeln sich ständig weiter, neue Schwachstellen werden entdeckt und gesetzliche Vorgaben verändern sich. Deshalb müssen Sicherheitsmaßnahmen regelmäßig überprüft, angepasst und nachgebessert werden.

Betreiber öffentlicher Telekommunikationsnetze – dazu zählen unter Umständen auch kommunale Netzwerke, LoRaWAN-Infrastrukturen oder KRITIS-Anwendungen – unterliegen bestimmten rechtlichen Pflichten. Konkret regelt §5 des Telekommunikationsgesetzes (TKG) die Meldepflicht gegenüber der Bundesnetzagentur. Betreiber müssen regelmäßig sicherstellen, dass ihre Sicherheitsmaßnahmen mit den Anforderungen des Sicherheitskatalogs der Bundesnetzagentur im Einklang stehen und ihre Infrastruktur entsprechend dokumentieren und auditieren. Auf der Seite der Bundesnetzagentur finden Sie weiterführenden Informationen und die benötigten Meldeformulare zum Download.

Im laufenden Betrieb eines LoRaWAN-Netzwerks ist es außerdem entscheidend, potenzielle Sicherheitsrisiken frühzeitig zu erkennen und bekannte Schwachstellen zeitnah zu beheben. Zwei Maßnahmen stehen dabei besonders im Fokus: das kontinuierliche Monitoring sowie regelmäßige Sicherheitsupdates.

Ein effektives Monitoring bedeutet, dass Sensoren, Gateways und Netzwerkserver permanent überwacht werden, um ungewöhnliche Verhaltensmuster zu identifizieren – beispielsweise untypische Kommunikationsfrequenzen, Geräteausfälle oder Hinweise auf mögliche Angriffsversuche. Solche automatisierten Detektionsmechanismen helfen nicht nur dabei, Sicherheitsvorfälle frühzeitig zu erkennen, sondern auch technische Fehler von tatsächlichen Bedrohungen zu unterscheiden. So lässt sich etwa ein defekter Sensor klar von einem kompromittierten Gerät abgrenzen.

Ergänzend dazu ist ein zuverlässiges Update-Management essenziell. Da nahezu täglich neue Sicherheitslücken in Soft- und Hardwarekomponenten entdeckt werden – sogenannte „Zero-Day“-Schwachstellen –, müssen Sicherheitsupdates und Firmware-Patches konsequent und zeitnah eingespielt werden. Das betrifft nicht nur Netzwerkserver, sondern auch Gateways, Sensoren (sofern diese Over-the-Air-Updates unterstützen) sowie Middleware-Komponenten wie MQTT-Broker oder Application Server. Dabei ist sicherzustellen, dass Updates über geschützte Kanäle verteilt und fehlerfrei installiert werden, um nicht versehentlich neue Risiken in das System einzubringen.

Phase 3: Umgang mit Sicherheitsvorfällen

Auch bei bester Vorbereitung und fortlaufender Wartung kann es zu sicherheitsrelevanten Ereignissen kommen – sei es durch technische Defekte, menschliche Fehler oder gezielte Angriffe. Entscheidend ist dann, schnell, strukturiert und verantwortungsvoll zu reagieren. Der Umgang mit Sicherheitsvorfällen ist damit ein zentraler Bestandteil jeder Sicherheitsstrategie.

Ein professionelles Sicherheitsmanagement zeichnet sich nicht nur durch Prävention aus, sondern auch durch die Fähigkeit, im Ernstfall kontrolliert zu handeln. Dafür braucht es einen Incident Response Plan (IRP) – also einen Plan für den konkreten Umgang mit Vorfällen.

Ein guter IRP enthält unter anderem:

klare Rollen und Verantwortlichkeiten: Wer muss informiert werden? Wer entscheidet über Sofortmaßnahmen?

technische Maßnahmen zur Eingrenzung: etwa das Isolieren einzelner Netzwerksegmente oder Geräte, um die Ausbreitung eines Angriffs zu verhindern.

Abläufe zur Ursachenermittlung: Log-Analyse, forensische Auswertung und Wiederherstellungsstrategien.

Wichtig ist dabei nicht nur das Vorhandensein eines solchen Plans – er muss auch:

regelmäßig überprüft und geübt werden (z. B. in Form von Simulationen),

mit aktuellen Bedrohungslagen abgeglichen und

an neue technische Gegebenheiten angepasst werden.

Nur so können Teams im Ernstfall zügig und sicher reagieren, statt unkoordiniert zu agieren.

Ein oft unterschätzter Aspekt bei Sicherheitsvorfällen ist außerdem die Kommunikation – sie ist entscheidend für das Vertrauen in das betroffene Unternehmen oder die Organisation.

Intern:

Alle relevanten Stakeholder (IT, Geschäftsführung, betroffene Fachabteilungen) müssen zeitnah und vollständig informiert werden.

Kommunikationswege und Eskalationsstufen müssen klar geregelt sein – je nach Kritikalität des Vorfalls.

Extern:

Betreiber öffentlicher Telekommunikationsnetze sind gemäß TKG verpflichtet, sicherheitsrelevante Vorfälle der Bundesnetzagentur zu melden.

Darüber hinaus kann auch eine proaktive Kommunikation gegenüber Kunden, Partnern oder Behörden geboten sein – etwa bei Datenabflüssen oder längerfristigen Ausfällen.

Eine transparente, sachliche und verantwortungsvolle Kommunikation trägt wesentlich dazu bei, das Vertrauen von Kunden, Partnern und Öffentlichkeit zu erhalten und Folgeschäden wie Reputationsverlust oder Misstrauen zu minimieren.

Spezielle Anforderungen bei KRITIS

Für Betreiber kritischer Infrastrukturen (KRITIS) gelten verschärfte Anforderungen:

Kommunikationsprotokolle – z. B. via MQTT – sollten durchgängig verschlüsselt (TLS) sein, auch innerhalb interner Netzwerke.

Es empfiehlt sich die regelmäßige Durchführung von Penetrationstests, um Sicherheitslücken frühzeitig zu identifizieren.

Orientierung bieten etablierte Standards wie die OWASP IoT Security Testing Guide, die praktische Maßnahmen für IoT-Umgebungen empfiehlt.

Wer für die Sicherheit kritischer Systeme verantwortlich ist, weiß: Isolierte Maßnahmen stoßen schnell an ihre Grenzen. Wirklich robust wird ein Sicherheitskonzept erst dann, wenn es systematisch gedacht wird – als wiederkehrender, überprüfbarer und gelebter Prozess. Für KRITIS-Betreiber ist dieser ganzheitliche Ansatz nicht nur empfehlenswert, sondern verpflichtend.

Fazit: Der sichere Betrieb von LoRaWAN-Netzwerken verlangt mehr als technisches Grundwissen – er erfordert ein tiefes Verständnis der Bedrohungslage, regulatorische Orientierung und kontinuierliche Sicherheitsarbeit. PHYSEC unterstützt als erfahrener Partner beim Aufbau und Betrieb sicherer LoRaWAN-Infrastrukturen – von der Netzwerkplanung bis zum Incident Response. Deshalb vertrauen uns Stadtwerke, KRITIS-Betreiber und Behörden seit Jahren.