Cyber Resilience Act (CRA): Zusammenfassung, Anforderungen & Auswirkungen

30 min

Cyber Resilience Act (CRA): Anforderungen & Auswirkungen

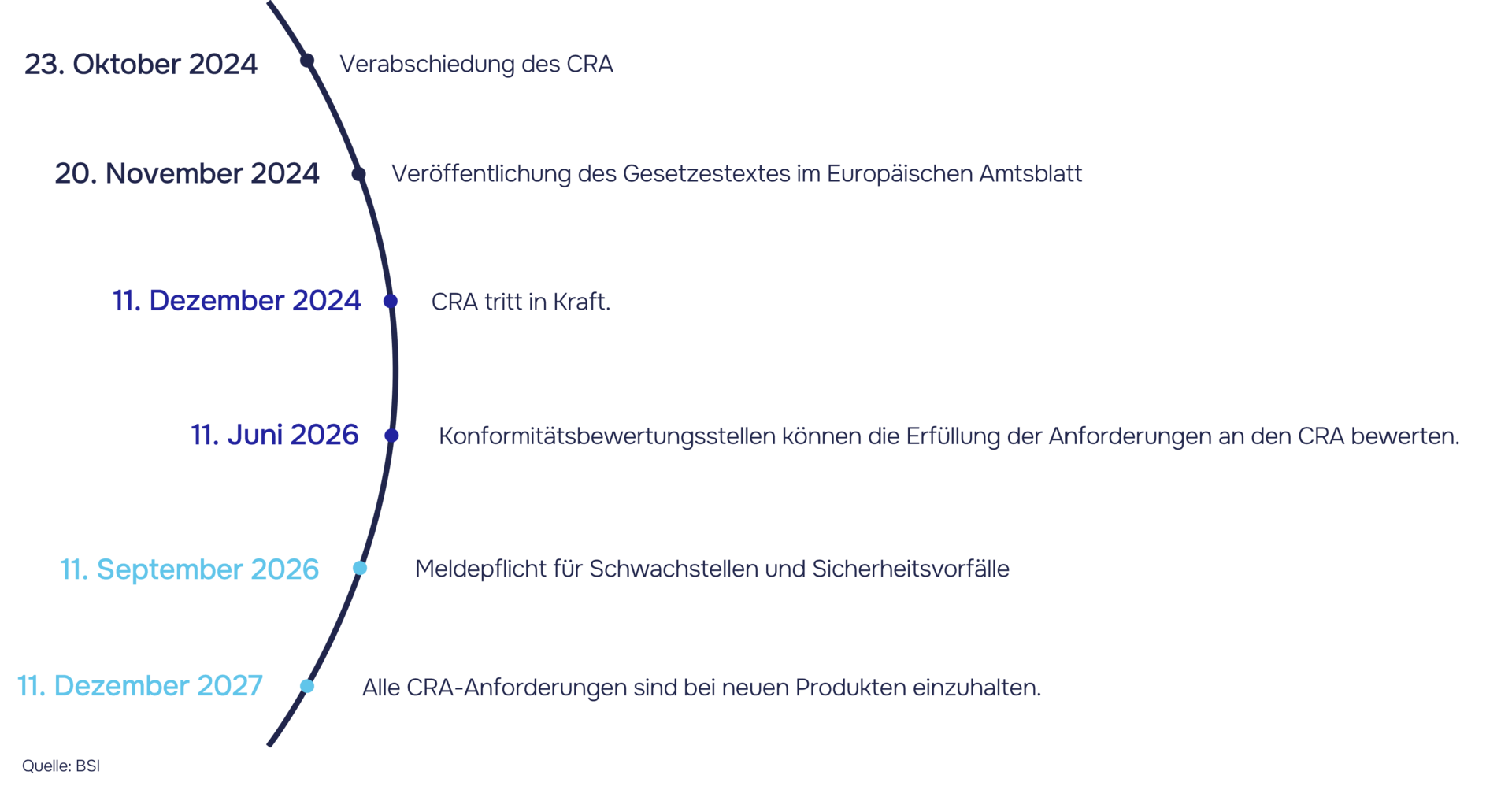

Der Cyber Resilience Act (CRA) ist die erste EU-Verordnung, die verbindliche Anforderungen an die Cybersicherheit von Produkten mit digitalen Elementen stellt. Dazu zählen Software, vernetzte Geräte, industrielle Steuerungssysteme sowie smarte Consumer-Produkte. Für Hersteller, Entwickler, Importeure und Händler bedeutet das: Cybersicherheit wird zur Pflicht. Sie muss von der Produktentwicklung über die Markteinführung bis hin zur Wartung umfassend berücksichtigt werden. Ziel der Verordnung ist es, Sicherheitslücken frühzeitig zu erkennen und zu beheben, um ein dauerhaft hohes Schutzniveau im gesamten EU-Binnenmarkt sicherzustellen. Der CRA schafft einheitliche Standards, stärkt die Verbrauchersicherheit und ist ein wesentlicher Bestandteil der digitalen Resilienzstrategie der Europäischen Union. Die Verordnung wurde am 23. Oktober 2024 vom EU-Parlament verabschiedet und ist am 11. Dezember 2024 in Kraft getreten. Die vollständige Anwendung erfolgt gestaffelt und soll bis 2027 abgeschlossen sein.

Was sind die Anforderungen an und Pflichten für Hersteller?

Der Cyber Resilience Act definiert für Hersteller von Produkten mit digitalen Elementen einen umfangreichen Pflichtenkatalog, der den gesamten Produktlebenszyklus abdeckt – von der Entwicklung über die Markteinführung bis hin zur Nachbetreuung. Konkret müssen Hersteller künftig bereits vor der Markteinführung eine systematische Risikobewertung der digitalen Komponenten durchführen. Dabei sind potenzielle Schwachstellen, Bedrohungen und mögliche Angriffsvektoren zu identifizieren, zu bewerten und durch geeignete technische und organisatorische Maßnahmen abzumildern. Diese Bewertung muss dokumentiert und regelmäßig aktualisiert werden.

Ein zentrales Element der Transparenzpflicht ist die Erstellung und Bereitstellung einer sogenannten Software Bill of Materials (SBOM). Diese dokumentiert alle in einem Produkt enthaltenen Softwarekomponenten, einschließlich Drittanbieter-Bibliotheken, Open-Source-Bausteinen und Lizenzinformationen. Ziel ist es, Transparenz über die Software-Lieferkette zu schaffen und eine schnelle Reaktion auf neu auftretende Schwachstellen zu ermöglichen. Während der gesamten Nutzungsdauer des Produkts sind Sicherheitsupdates verpflichtend bereitzustellen. Hersteller müssen dafür sorgen, dass erkannte Schwachstellen zügig behoben und entsprechende Patches ausgeliefert werden. Zudem müssen Nutzer über sicherheitsrelevante Updates informiert und bei deren Anwendung unterstützt werden. Eine zentrale Plattform wie IoTree kann hier helfen, Updates, Ereignismeldungen und Gerätezustände automatisiert zu überwachen und gesetzeskonform zu dokumentieren – ein klarer Vorteil im Hinblick auf CRA-Compliance und Effizienz.

Die Konzeption und Entwicklung muss gemäß dem Prinzip „Security by Design“ erfolgen. Das bedeutet: Sicherheitsfunktionen wie Authentifizierung, Verschlüsselung oder Zugriffskontrolle dürfen nicht nachträglich ergänzt, sondern müssen von Beginn an systematisch in die Produktarchitektur integriert werden. Ebenso verlangt der CRA, dass Produkte standardmäßig mit den sichersten Konfigurationen („Secure Defaults“) ausgeliefert werden. Ein weiterer zentraler Bestandteil ist die Konformitätsbewertung. Je nach Produktkategorie (Standard, wichtig oder kritisch) erfolgt diese entweder im Rahmen einer Selbstbewertung durch den Hersteller oder durch eine notifizierte Stelle. Ziel ist es, die Übereinstimmung mit den im CRA definierten Sicherheitsanforderungen nachzuweisen. Grundlage für die Bewertung sind europäische harmonisierte Normen, deren Entwicklung aktuell durch CEN und CENELEC vorangetrieben wird.

Bei schwerwiegenden Sicherheitsvorfällen müssen Hersteller unverzüglich handeln. Der CRA verpflichtet dazu, solche Vorfälle innerhalb von 24 Stunden nach Bekanntwerden an die zuständigen nationalen Behörden oder Sicherheitszentren zu melden.

Produkte mit digitalen Elementen, die unter den CRA fallen, dürfen künftig nur noch mit einer aktualisierten CE-Kennzeichnung versehen in Verkehr gebracht werden. Diese bestätigt nicht nur die Konformität mit klassischen Produktsicherheitsanforderungen, sondern schließt explizit auch die Einhaltung der Cybersicherheitsvorgaben nach dem CRA ein.

Wie PHYSEC SEAL zur CRA-Compliance beiträgt

Hersteller sind verpflichtet, Risiken über den gesamten Produktlebenszyklus zu bewerten, Sicherheitsfunktionen von Beginn an zu integrieren, Manipulationsversuche zu erkennen und dokumentierte Nachweise über die Integrität ihrer Systeme zu liefern. Genau hier setzt PHYSEC SEAL an – als Lösung für physische Produktsicherheit und manipulationssichere Zustandsüberwachung.

Physische Integrität und Manipulationserkennung: Der CRA verlangt, dass Produkte gegen unautorisierte Veränderungen abgesichert sind. SEAL ermöglicht durch Sensorik und versiegelte Schnittstellen eine Echtzeit-Erkennung physischer Manipulationen wie Gehäuseöffnungen, Portzugriffen oder Sabotageversuchen. Diese Ereignisse werden fälschungssicher dokumentiert und können automatisiert an übergeordnete Systeme gemeldet werden – ein zentraler Beitrag zur technischen Resilienz im Sinne des CRA.

Konformitätsbewertung nach Sicherheitsklassen: Für Produkte, die als „wichtig“ oder „kritisch“ gemäß Anhang III und IV des CRA eingestuft werden, ist ein erhöhtes Maß an Sicherheit nachzuweisen – etwa durch externe Prüfungen oder Zertifizierung. SEAL hilft Herstellern, diese Konformität durch nachweisbare Sicherheitsfunktionen wie hardwarebasierte Tamper Detection, durch Protokollierung sicherheitsrelevanter Ereignisse, sowie durch die Möglichkeit, manipulative Eingriffe im Rahmen von Audits transparent zu machen, zu belegen.

Secure by Default: SEAL erfüllt wichtige Anforderungen des CRA an „Secure by Default“. Die SEAL-Technologie wird frühzeitig in das Produktdesign integriert und schützt Schnittstellen bereits ab Werk. Damit entspricht sie der CRA-Forderung, dass Sicherheitsfunktionen nicht nachträglich ergänzt werden dürfen, sondern von Anfang an implementiert sein müssen.

Beitrag zur Software Bill of Materials (SBOM) & Zustandsüberwachung: SEAL ergänzt die SBOM-Anforderungen des CRA auf physischer Ebene: Während die SBOM die digitale Komponentenliste dokumentiert, liefert SEAL Evidenz zur Unversehrtheit dieser Komponenten. Wird eine Komponente physisch manipuliert oder ausgetauscht, erkennt SEAL diesen Eingriff – und kann diesen mit der digitalen Komponentenhistorie korrelieren. Das schafft Transparenz und erhöht die Rückverfolgbarkeit (Traceability) entlang der Lieferkette.

Meldepflichten und Incident Response: SEAL unterstützt die Erfüllung der Meldepflichten. Sicherheitsereignisse, die potenziell Auswirkungen auf die Cybersicherheit eines Produkts haben, müssen innerhalb von 24 Stunden gemeldet werden. SEAL kann solche Ereignisse (z. B. Sabotageversuche) automatisiert detektieren, klassifizieren und entsprechende Alarme auslösen. So wird eine fristgerechte Reaktion möglich (auch im Zusammenspiel mit Security Operations Centern (SOC) oder Incident Response Teams).

PHYSEC SEAL ist ein leistungsstarker Enabler für die CRA-Compliance – insbesondere für Produkte mit hoher Kritikalität oder physischem Manipulationsrisiko. Es schafft transparente Nachweise für Sicherheitsmaßnahmen, erfüllt zentrale technische Anforderungen des CRA und macht Cybersicherheit im physischen Raum messbar und auditierbar.

Wer ist vom CRA betroffen?

Der Cyber Resilience Act richtet sich an eine breite Zielgruppe innerhalb und außerhalb der Europäischen Union. Im Zentrum stehen Hersteller digitaler Produkte, unabhängig davon, ob sie ihren Sitz in der EU haben oder nicht. Denn auch außereuropäische Unternehmen unterliegen den Anforderungen des CRA, sofern ihre Produkte in der EU auf den Markt gebracht werden. Darüber hinaus betrifft die Verordnung auch Importeure und Händler innerhalb der EU, die für die Einhaltung der Cybersicherheitsanforderungen der von ihnen vertriebenen Produkte mitverantwortlich sind.

Auch Betreiber kritischer Infrastrukturen, wie etwa Energieversorger, Wasserwerke oder Verkehrsbetriebe, müssen sich auf die neuen Vorgaben einstellen. Insbesondere dann, wenn sie digitale Komponenten oder IoT-Systeme einsetzen, die unter den Anwendungsbereich des CRA fallen. Für kleine und mittelständische Unternehmen (KMU) sowie Start-ups gelten grundsätzlich dieselben sicherheitsbezogenen Anforderungen wie für große Konzerne. Allerdings sieht der CRA für sie eine Erleichterung bei der Dokumentation und bei bestimmten administrativen Pflichten vor, um den bürokratischen Aufwand zu reduzieren.

Welche Produkte sind vom Cyber Resilience Act betroffen?

Der CRA betrifft alle „Produkte mit digitalen Elementen“, sofern sie in der EU verkauft werden. Im CRA werden „Produkte mit digitalen Elementen“ als Produkte definiert, die mit einem Netzwerk oder einem Gerät verbunden werden können. Diese Definition umfasst sowohl Hardwareprodukte mit vernetzten Funktionen als auch reine Softwareprodukte. Ausgenommen vom CRA hingegen sind nicht-kommerzielle Open-Source-Softwareprodukte und spezifische Sektoren (z. B. Medizinprodukte, Fahrzeuge, Luftfahrt, Verteidigung). Diese müssen demnach die Anforderungen des CRA nicht erfüllen.

Beispiele für Produkte, die vom CRA betroffen sind:

Smartphones

Laptops

Smarthomeprodukte

Smartwatches

Firewalls

Mikroprozessoren

Smarte Zähler

Sensoren

Computerspiele

Apps

Produktkategorien im CRA: Was unterscheidet Standard-, wichtige und kritische Produkte?

Der Cyber Resilience Act (CRA) enthält einheitliche grundlegende Anforderungen an die Cybersicherheit, die für alle Produkte mit digitalen Elementen gelten – unabhängig vom Preis, der Zielgruppe oder dem Nutzungskontext. Demnach müssen sowohl günstige Consumer-Produkte als auch beispielsweise komplexe industrielle Steuerungen Schwachstellen melden, das Ende ihres Supportzeitraums klar angeben und Sicherheitsupdates während der Nutzungsdauer ermöglichen. Diese Basisanforderungen gelten produktübergreifend.

Gleichzeitig differenziert der CRA beim Verfahren zur Konformitätsbewertung. Denn nicht jedes Produkt ist gleich sicherheitskritisch. Deshalb unterscheidet die Verordnung zwischen Standardprodukten, wichtigen Produkten und kritischen Produkten. Während Standardprodukte vom Hersteller in einem internen Verfahren selbst bewertet werden dürfen, gelten für die anderen beiden Produktkategorien strengere Vorgaben.

Produkte, die unter dem Aspekt der Cybersicherheit als besonders sensibel eingestuft werden, finden sich in den Anhängen III und IV des CRA. In Anhang III sind sogenannte wichtige Produkte aufgeführt, wie beispielsweise Passwortmanager, Firewalls, VPN-Software oder Netzwerküberwachungstools.

Innerhalb dieses Anhangs gibt es zwei Klassen: Klasse 1 erlaubt eine Selbstbewertung durch den Hersteller, sofern eine harmonisierte europäische Norm existiert. Ist das nicht der Fall, muss eine notifizierte Stelle in den Bewertungsprozess eingebunden werden. Für Produkte der Klasse 2 ist eine Prüfung durch eine notifizierte Stelle immer verpflichtend. Alternativ kann die Konformität durch eine Zertifizierung nach einem europäischen Cybersicherheitszertifizierungsschema nachgewiesen werden, vorausgesetzt das Schema deckt sämtliche Anforderungen ab.

Noch eine Stufe höher stehen die sogenannten kritischen Produkte, die in Anhang IV gelistet sind. Dazu gehören etwa Smartcards, intelligente Messsysteme wie vernetzte Strom- oder Wasserzähler sowie hochsichere Authentifizierungs- oder Verschlüsselungshardware. Für diese Produktkategorie ist eine Zertifizierung nach einem europäischen Zertifizierungsschema verpflichtend.

Konformitätsbewertung: So läuft der Nachweis

Die Verfahren zur Konformitätsbewertung basieren auf dem bestehenden europäischen Produktrechtsrahmen (New Legislative Framework – NLF).

Kategorie | Verfahren |

Standard | Selbstbewertung durch den Hersteller möglich |

Wichtig (Klasse 1) | Selbstbewertung oder notifizierte Stelle |

Wichtig (Klasse 2) | Notifizierte Stelle oder EU-Zertifizierung |

Kritisch | EU-Zertifizierung verpflichtend |

Was sind die Unterschiede zwischen dem CRA und NIS-2?

Der Cyber Resilience Act und die NIS-2-Richtlinie verfolgen das gemeinsame Ziel, das Sicherheitsniveau im digitalen Raum zu erhöhen – allerdings mit unterschiedlichen Schwerpunkten. Während der CRA vor allem produktbezogene Cybersicherheit adressiert, liegt der Fokus von NIS-2 auf der organisatorischen und prozessualen Cybersicherheit in Unternehmen und kritischen Infrastrukturen. Der CRA richtet sich in erster Linie an Hersteller digitaler Produkte, darunter Softwareanbieter, IoT-Hersteller oder Systemintegratoren. NIS-2 betrifft Betreiber wesentlicher Dienste, wie Energieversorger, Verkehrsunternehmen, Gesundheitsdienstleister oder große IT-Dienstleister (typischerweise ab einer bestimmten Unternehmensgröße).

Auch die Pflichten unterscheiden sich: Der CRA fordert von Herstellern die Bereitstellung einer Software Bill of Materials (SBOM), eine strukturierte Risikobewertung, regelmäßige Sicherheitsupdates und die Einhaltung konkreter Konformitäts- und Kennzeichnungsvorgaben (z. B. CE-Kennzeichnung). Die NIS-2-Richtlinie hingegen verpflichtet Organisationen zur Einführung und Pflege eines Informationssicherheitsmanagementsystems (ISMS), zur Durchführung regelmäßiger Risikoanalysen und zur Meldung von Sicherheitsvorfällen innerhalb definierter Fristen. Beide Regulierungen ergänzen sich: Der CRA legt die Anforderungen an das Produkt fest – wie sicher ein Gerät oder eine Software in sich ist. NIS-2 hingegen definiert, wie Unternehmen mit diesen Produkten sicher umgehen, sie betreiben und Schwachstellen organisatorisch beherrschen. Wer beide Regulierungen im Zusammenspiel berücksichtigt, stärkt sowohl die Produktsicherheit als auch die betriebliche Resilienz gegenüber Cyberbedrohungen.

CRA-Checkliste zum Download

Mit unserer übersichtlichen CRA-Checkliste können Sie prüfen, ob Ihr Produkt und Ihre Organisation bereit sind für die neuen EU-Vorgaben.

Sie dient als praxisnaher Leitfaden zur Selbstprüfung und Vorbereitung auf die CRA-Compliance.

FAQ: Häufig gestellte Fragen zum CRA im Überblick

Der CRA ist eine EU-Verordnung, die verbindliche Cybersicherheitsanforderungen für Produkte mit digitalen Elementen festlegt – also für Hardware, Software und vernetzte Systeme, die in der EU vertrieben werden.

Der CRA ist am 11. Dezember 2024 in Kraft getreten. Die meisten Verpflichtungen gelten nach einer Übergangsfrist von 36 Monaten, also ab 2027 verbindlich.

Der CRA gilt für Hersteller, Importeure und Händler von digitalen Produkten, unabhängig davon, ob sie ihren Sitz innerhalb oder außerhalb der EU haben – entscheidend ist, ob das Produkt in der EU in Verkehr gebracht wird.

Wenn Ihr Produkt digitale Elemente enthält oder reine Software ist, ab Ende 2027 neu auf den EU-Markt gebracht wird, nicht unter einen der ausgenommenen Sektoren (z. B. Medizinprodukte, Fahrzeuge, Luftfahrt, Verteidigung) fällt, nicht als freie Open-Source-Software ohne Gewinnerzielungsabsicht vertrieben wird und kein Ersatzteil für ein Bestandsprodukt darstellt, dann gilt: Ja, Ihr Produkt fällt unter den Anwendungsbereich des CRA und muss den Anforderungen entsprechen.

Eine Software Bill of Materials (SBOM) ist eine vollständige Auflistung aller Softwarekomponenten eines Produkts. Sie schafft Transparenz über Abhängigkeiten, hilft bei der Schwachstellenanalyse und ist eine der zentralen Anforderungen des CRA.

Ja. Der CRA verpflichtet Hersteller dazu, schwerwiegende Sicherheitsvorfälle innerhalb von 24 Stunden nach Bekanntwerden an die zuständigen Behörden zu melden.

Ja, grundsätzlich müssen auch kleine und mittlere Unternehmen die CRA-Anforderungen erfüllen. Für sie gelten allerdings vereinfachte Dokumentations- und Verfahrenspflichten, um den Aufwand zu reduzieren.

Die CE-Kennzeichnung wird um Cybersicherheitsaspekte erweitert. Produkte müssen künftig nicht nur den allgemeinen Sicherheitsanforderungen entsprechen, sondern auch den IT-Sicherheitsvorgaben des CRA.

Wichtige Schritte zur Vorbereitung sind die Durchführung einer Cybersicherheits-Risikobewertung, der Aufbau eines SBOM-Prozesses, die Prüfung der Produktkategorie (Standard, wichtig, kritisch), die Planung der Konformitätsbewertung und die Integration von Maßnahmen zur Manipulations- und Zugriffserkennung.