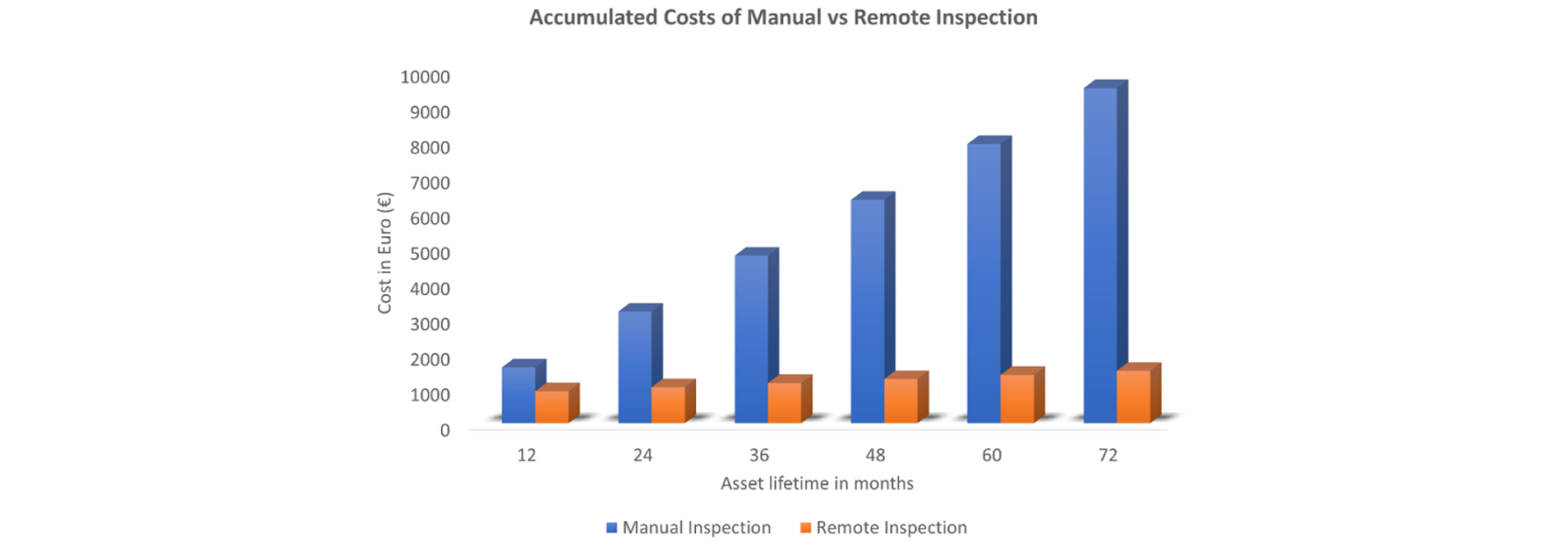

Warum sollten Sie Ressourcen für manuelle Inspektionen aufwenden, wenn Sie das Gleiche aus der Ferne tun können - für nur 12,5 % der Kosten?

20 min

IoT und digitale Transformation

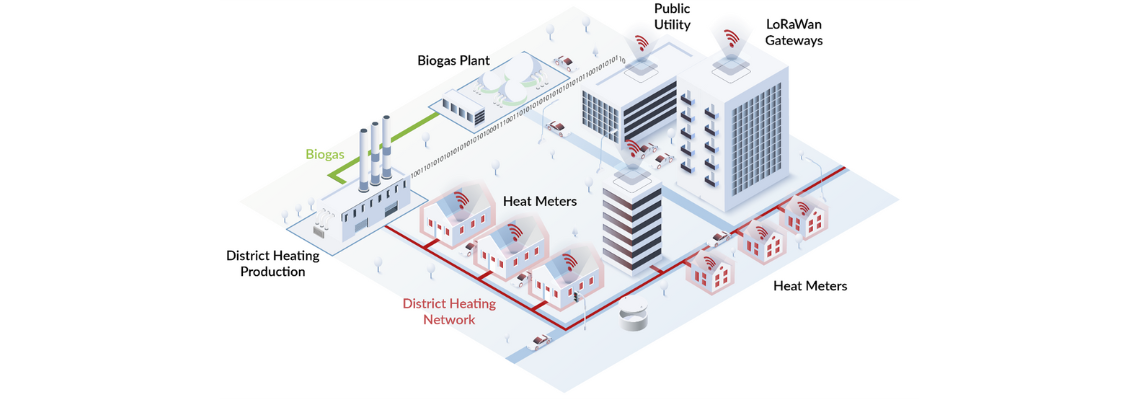

Im Jahr 2017 überstieg die Zahl der vernetzten IoT- und OT-Geräte (Internet der Dinge) die Zahl der menschlichen Bevölkerung. Es wird erwartet, dass diese Zahl in den nächsten sechs Jahren auf 50 Milliarden Geräte anwachsen wird. In einer vernetzten Welt bieten IoT- und OT-Geräte Dienste in großem Umfang an, z. B. für die Überwachung des Gesundheitswesens, die Fertigung, die industrielle Prozessautomatisierung und den Einzelhandel. Diese Technologien spielen eine zentrale Rolle bei der "digitalen Transformation" vieler Unternehmen und Organisationen und ermöglichen es ihnen, die Vorteile der "Industrie 4.0" zu nutzen. Zu denjenigen, die sich an das neue Paradigma anpassen, gehören Betreiber kritischer Infrastrukturen, Anbieter und Hersteller.

Kritische Infrastrukturen

In diesem Blogartikel wenden wir uns an Teams, die für die Widerstandsfähigkeit von kritischen Infrastrukturen verantwortlich sind. Das Bundesamt für Sicherheit in der Informationstechnik (BSI) definiert kritische Infrastrukturen1 (KRITIS) als "Organisationen und Einrichtungen von erheblicher Bedeutung für die Gesellschaft, deren Ausfall oder Beeinträchtigung eine nachhaltige Unterversorgung, erhebliche Störungen der öffentlichen Sicherheit und Ordnung oder andere dramatische Folgen zur Folge hätte". Das BSI definiert zehn kritische Infrastruktursektoren:

1. Energie

2. Gesundheit

3. Informationstechnologie und Telekommunikation

4. Transport und Verkehr

5. Medien und Kultur

6. Wasser

7. Finanzen und Versicherungen

8. Lebensmittel

9. Kommunale Abfallentsorgung

10. Staat und Verwaltung

Laut BSI gelten "alle Organisationen in diesen Sektoren unabhängig von ihrer Größe als Kritische Infrastrukturen (KRITIS)".

Die Bedeutung der Sicherung kritischer Infrastrukturen

Die digitale Transformation von KRITIS ermöglicht neue Dienstleistungen und Angebote für die Wertschöpfungskette, von denen sowohl der Betreiber als auch der Nutzer profitieren. So kann beispielsweise ein Wasserversorgungsunternehmen seine Effizienz steigern, Angebot und Nachfrage überwachen und Ressourcen einsparen, indem es Fernmess- und -steuerungsgeräte entlang seiner Produktions- und Verteilungsleitungen installiert. Das Hauptproblem liegt jedoch in der erheblich größeren Angriffsfläche. Ein SPS-gesteuerter Motor, der in ein Netzwerk eingebunden und fernsteuerbar ist , bietet beispielsweise dadurch eine potenzielle Angriffsfläche. Hacker können auf das System zugreifen, um es zu manipulieren oder zu stören. Auch auf intelligente Fahrkartenautomaten und Ampeln kann ein Angreifer zugreifen und komplexe Angriffe durchführen.

Aufgrund der großen Anzahl von Geräten können sie für groß angelegte Denial-of-Service-Angriffe (DDoS) genutzt werden, wie es in der Vergangenheit mit dem Mirai-Botnet2 der Fall war. Derzeit gibt es über 700 Anzeigen im Dark Web, die DDoS-Angriffe über IoT-Geräte mit Com-Promotion anbieten3. Die Auswirkungen einer Abschaltung kritischer Infrastrukturen können katastrophal sein und zu einem gesellschaftlichen Zusammenbruch und Chaos führen. Daher ist der Ansatz " Security By Design" bei der Entwicklung und dem Bau solcher Systeme wichtig. Das KRITIS-DachG bietet Sicherheitsrichtlinien für Hersteller, Betreiber und Anbieter kritischer Infrastrukturen.

Wie man sieht, sind kritische Infrastrukturen für das reibungslose Funktionieren der Gesellschaft unverzichtbar, und daher stellt sich die Frage: Wie sichern wir sie? Oder besser noch - wie sichern wir KRITIS auf kosteneffiziente Weise?

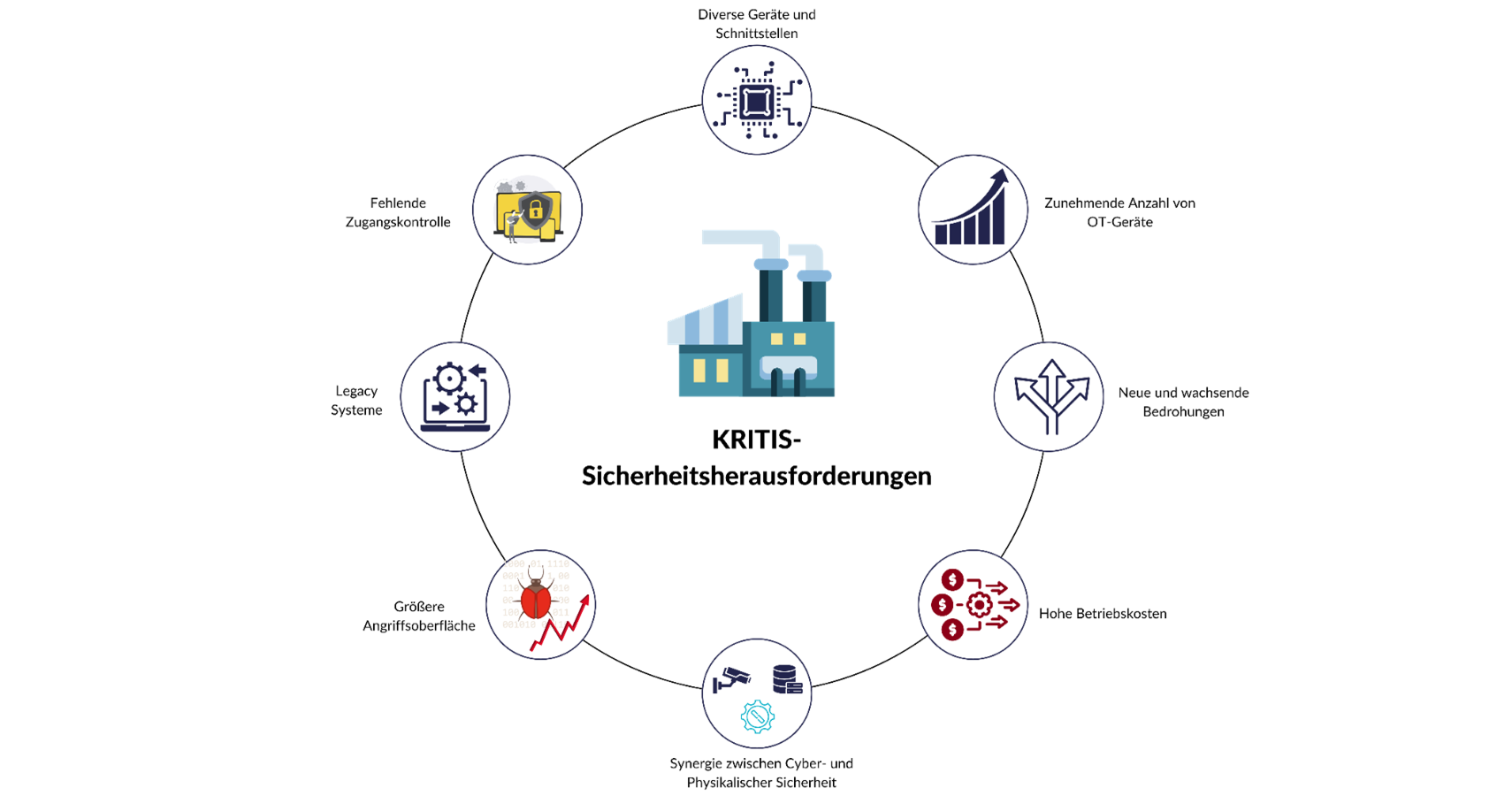

KRITIS Sicherheitsherausforderungen

Die Sicherung von KRITIS im Vergleich zu IT-Systemen birgt einige besondere Herausforderungen.

KRITIS besteht aus einer großen Anzahl von Anlagen und Geräten und stellt daher eine erhebliche Angriffsfläche dar. Die Angriffsfläche hat sich nicht nur vergrößert, sondern es sind auch hybride Arten von Angriffen möglich. Aufgrund der fehlenden Zugangskontrolle zu Assets, die sich in öffentlichen Bereichen befinden, hat ein Angreifer beispielsweise die Möglichkeit, klassische "analoge" Wege zu nutzen, um das Asset physisch zu manipulieren oder einen Hardware-Trojaner zu installieren.

KRITIS arbeitet mit Komponenten von extremer Vielfalt in Bezug auf Funktionalität, Schnittstellen und Hardware/Software-Fähigkeit, z. B. SPS, Zähler von verschiedenen Herstellern, integrierte IT-Systeme, Aktoren, Sensoren usw. Die Interoperabilität von traditionellen Sicherheitssystemen mit OT-Technologien ist noch nicht ausreichend entwickelt.

KRITIS-Anlagen befinden sich nicht nur in Bürogebäuden und Rechenzentren, sondern auch an geografisch abgelegenen Orten, z. B. in Windrädern, unterirdischen Wasserspeichern und Pumpen.

Offsite-Infrastrukturen stellen große Herausforderungen in Bezug auf die Zugangskontrolle, die Sicherheit des Geländes, die Überwachung der Anlagen und die Sicherheit des Kontrollpersonals und der Öffentlichkeit dar.

Die Betriebs- und Wartungskosten (O&M) sind für KRITIS-Anlagen aufgrund ihrer externen Aufstellung und der komplexen Betriebsbedingungen deutlich höher, da sie häufig manuelles Personal für die regelmäßige Inspektion erfordern

Betreiber kritischer Infrastrukturen, die IT- und OT-Sicherheit auf operativer Ebene zusammenführen wollen, stehen bei der Konzeption von Security Operations Centern (SoC) vor neuen Herausforderungen.

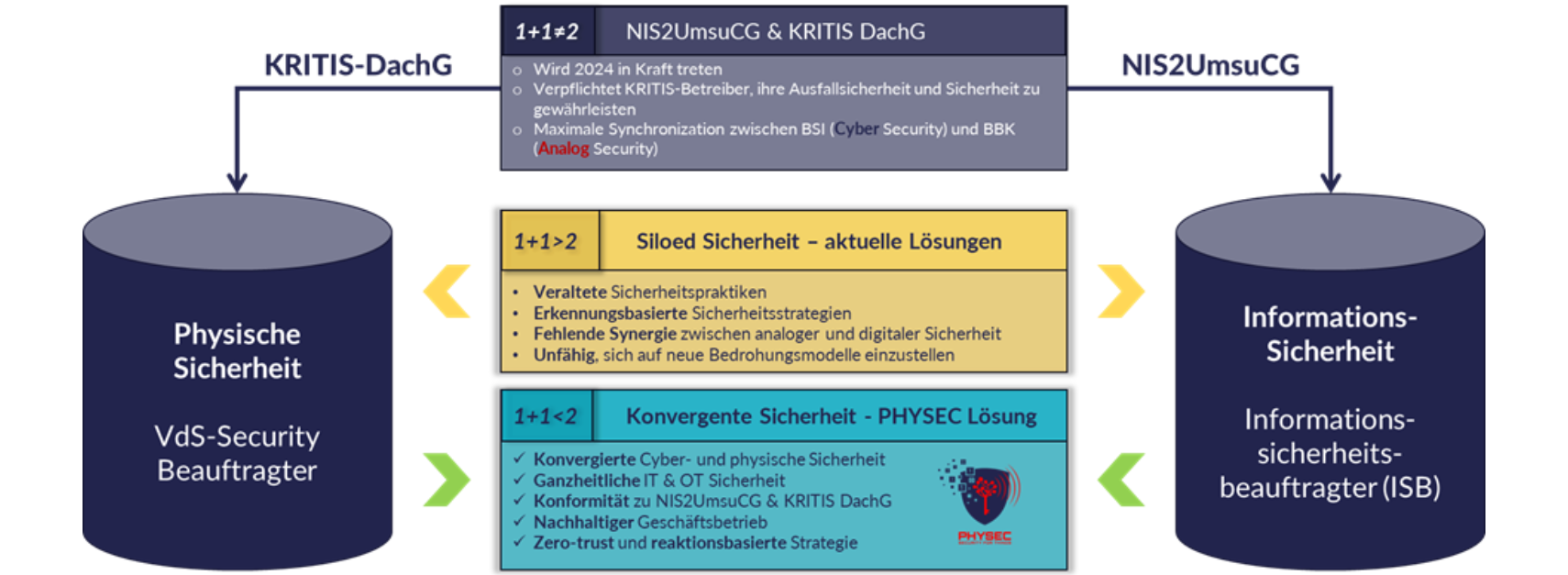

NIS-2 (NIS2UmsuCG) und CER (KRITIS-DachG)

Wir wissen, wie wichtig die Sicherung kritischer Infrastrukturen ist. Aber wie werden wir sie gewährleisten? Im Januar 2023 trat die EU-Richtlinie 2022/2555, auch bekannt als NIS2, in Kraft. Sie ersetzt die vorherige Richtlinie 2016/1148 und soll die aktuelle Cybersicherheit in der EU verbessern. Die Agentur der Europäischen Union für Cybersicherheit (ENISA) betont, dass "NIS2 den bestehenden Cybersicherheitsstatus in der EU auf verschiedene Weise verbessert"4. Zuvor wurde in der EU im Jahr 2022 die EU-RCE/CER in Kombination mit NIS2 verabschiedet und muss bis 2024 von den EU-Mitgliedsstaaten in nationales Recht umgesetzt werden. In Deutschland wird dies über das KRITIS-Dachgesetz5 geregelt.

Das KRITIS-Dachgesetz zielt darauf ab, die Widerstandsfähigkeit und physische Sicherheit kritischer Infrastrukturen zu stärken, indem es Sicherheitsanforderungen an KRITIS-Betreibern festlegt/vorgibt. Das Gesetz sieht unter anderem vor, dass die zuständigen Behörden regelmäßige Risikobewertungen durchführen müssen.

Interessanterweise legt das Gesetz den Schwerpunkt auf ein zentrales Meldesystem, analog und ergänzend zu den bestehenden IT-Sicherheitsmeldesystemen für kritische Infrastrukturen. Das vorgeschlagene Gesetz berücksichtigt auch die sektorübergreifende Zusammenarbeit und die Gleichwertigkeit bestehender Vorschriften mit dem vorgeschlagenen Gesetz, um Redundanzen zu verringern.

Ungeachtet der vorgeschlagenen Vorteile sind die NIS2-Richtlinie und der CER-Richtlinien (KRITIS-DachG) jedoch nicht ohne Einschränkungen und Herausforderungen umzusetzten6

Hybride Bedrohungen, d.h. - digitale und die so genannten "analogen" Bedrohungen - müssen gleichzeitig und nicht isoliert betrachtet werden.

Bei der Umsetzung der NIS-2 in nationale Regelungen ergibt sich das Problem, die in der NIS-2 definierten Qualifikationen auf regionaler Ebene anzuwenden. So adressiert das KRITIS-DachG nur einen Teil der kritischen Infrastrukturen, die die Qualifikationsanforderungen erfüllen.

Die fehlende Kohärenz zwischen KRITIS-DachG und NIS2UmsuCG führt zu einer Verunsicherung der Betreiber.

Eine einheitliche und rechtssichere Anwendbarkeit des Regelungsvorschlags wird in der Praxis aufgrund der Vielfalt der Branchen und Sektoren nur schwer zu erreichen sein.

Das KRITIS-DachG verpflichtet die Betreiber zur Meldung von Störungen, definiert aber nicht, wann eine Störung rechtlich ist. Hier muss der Entwurf auch eine größtmögliche Synchronisation zwischen Cyber- (BSI) und analogen (BBK) Meldepflichten sicherstellen

Im Lichte des KRITIS-Dachgesetzes gibt es einige wichtige Schlussfolgerungen

Die physische Sicherheit und Widerstandsfähigkeit kritischer Infrastrukturen wird immer wichtiger und in naher Zukunft wahrscheinlich sogar obligatorisch.

Risikoanalyse, Asset Management und Instandhaltungsprozesse müssen mit Sicherheit und Überwachung in Einklang gebracht werden, um einen effizienten Betrieb zu gewährleisten.

Die Konvergenz von zentralen Meldesystemen für physische und Cyber-Sicherheit ist ein grundlegender Paradigmenwechsel, der im KRITIS-Dachgesetz vorgeschlagen wird und der traditionelle IT-Sicherheitslösungen wie SIEMs und SoCs mit physischen Sicherheitselementen wie Videoüberwachung und Perimetersicherheit zusammenführt.

Die Einhaltung gesetzlicher Vorschriften wird für die Betreiber zu einem wichtigen Geschäftsziel, und daher ist kosteneffiziente Sicherheit heute wichtiger als je zuvor

Kosten von Sicherheitsverletzungen

Die Sicherheit wird von Unternehmen oft unterschätzt, weil das Kosten-Nutzen-Verhältnis zu hoch erscheint. Daher werden die meisten Sicherheitsmaßnahmen gesetzlich vorgeschrieben oder als Leitlinien vorgegeben, an die man sich halten muss. Die ISO27001-Zertifizierung kann zum Beispiel das Image einer Marke stärken.

Wenn wir einen Ansatz zur Risikobewertung in Betracht ziehen, ähnlich dem, der im KRITIS-Dachgesetz vorgeschlagen wird, müssen wir sowohl die Wahrscheinlichkeit als auch die Auswirkungen einer Sicherheitsverletzung berücksichtigen. Das bedeutet, dass selbst wenn die Wahrscheinlichkeit einer Sicherheitsverletzung sehr gering ist, die Auswirkungen in einem angemessenen Umfang in die Risikobewertung einfließen müssen. Nehmen wir ein Beispiel aus dem Bereich der Rechenzentren: Die Wahrscheinlichkeit, dass ein Server in einem Rechenzentrum physisch manipuliert wird, ist gering. Dennoch sind die Auswirkungen solcher Manipulationen erheblich, da sie möglicherweise sensible Daten, den Geschäftsbetrieb, das Markenimage und das Vertrauen der Kunden gefährden. Daher werden die Server trotz der strengen Sicherheitsvorkehrungen und Zugangskontrollen auch in verschlossenen Schränken gesichert. Die Serverkabinen werden auch überwacht, um physische Manipulationen zu erkennen. Darüber hinaus gibt es bestimmte Arten von Hardware-Sicherheitsmodulen (HSM) mit integrierter physischer Manipulationserkennung und sogar Schutz (FIPS 140-2) für den Fall, dass ein Angreifer in der Lage ist, alle vorherigen Sicherheitsebenen zu umgehen.

In einem jährlich von IBM veröffentlichten Bericht mit dem Titel "Cost of a Data Breach "7 wird eine Analyse der Kosten und Schäden vorgelegt. In dem Bericht aus dem Jahr 2022 wurden 550 Organisationen aus aller Welt untersucht, und bei 79 % der von einer Datenschutzverletzung betroffenen kritischen Infrastrukturen wurde festgestellt, dass sie keine "Zero Trust Architecture" haben.

Im Bericht 2023 wurde festgestellt, dass jede Sicherheitsverletzung das betroffene Unternehmen im Durchschnitt 4,45 Millionen Dollar kostete. Angriffe, die von böswilligen Insidern ausgingen, wurden für 6 % aller Datenschutzverletzungen verantwortlich gemacht und verursachten im Durchschnitt 4,9 Millionen Dollar an Verlusten. Eine wichtige Erkenntnis war, dass früh entdeckte Sicherheitsverletzungen zu Kosteneinsparungen von durchschnittlich 1,02 Millionen Dollar führten, verglichen mit solchen, die erst nach 200 Tagen entdeckt wurden. Es wurde also festgestellt, dass der Lebenszyklus von Sicherheitsverletzungen ein wesentlicher Bestandteil der Kosten ist, die durch eine frühzeitige Entdeckung gemindert werden können. Darüber hinaus trugen Kompromittierungen der physischen Sicherheit zu 8 % aller Datenschutzverletzungen bei und verursachten Kosten in Höhe von durchschnittlich 4,1 Millionen Dollar.

Für kritische Infrastrukturen wie z.B. Stromversorger ist die Verfügbarkeit von Diensten ein wichtiger KPI. Ausfallzeiten bedeuten einen Vertrauensverlust bei den Kunden und Umsatzeinbußen für die Unternehmen. Oft führt eine unzureichende physische Sicherheit zu solchen Ausfallzeiten. Eine Studie des Hamburger Weltwirtschafts-Instituts (HWWI) aus dem Jahr 2013 ergab beispielsweise, dass jede Stunde Stromausfall die Wirtschaft 600 Millionen Euro kostet8.

Im Allgemeinen ist es unter Kostengesichtspunkten besser, ausreichende Sicherheitsmaßnahmen zu ergreifen, auch wenn das Kosten-Nutzen-Verhältnis zunächst nicht vernünftig erscheint. Dies gilt nicht nur unter dem Gesichtspunkt der Risikowahrscheinlichkeit und der Auswirkungen, sondern auch, weil bestehende Sicherheitsverfahren wie manuelle Inspektionen sehr kostspielig sind. Um dies in die richtige Perspektive zu rücken, betrachten Sie den Vergleich der kumulierten Kosten (Betriebskosten) einer Offsite-Anlage mit manueller Sicherheitsinspektion im Vergleich zur Sicherheitsferninspektion. Mit zunehmender Lebensdauer und Anzahl der Anlagen wird die manuelle Inspektion unrentabel.

Schlussfolgerung

Die Zunahme von IoT- und OT-Geräten, -Diensten und -Lösungen hat neue Herausforderungen mit sich gebracht, insbesondere im Hinblick auf die Sicherheit. Die RCE/CER in Kombination mit NIS-2 auf EU-Ebene und dem KRITIS-DachG in Deutschland verpflichten Organisationen, Einrichtungen und Betreiber kritischer Infrastrukturen, die physische Sicherheit und Widerstandsfähigkeit ernst zu nehmen. Organisationen werden nach effizienten Lösungen suchen, die mit ihren bestehenden Prozessen in Einklang stehen. Besonders interessant ist die Konvergenz von Cyber- und physischer Sicherheit und Risikomanagement, auch mit den bestehenden Betriebs- und Wartungsprozessen von Anlagen.

Das Kosten-Nutzen-Verhältnis bei der Einführung von Sicherheitsmaßnahmen war in der Vergangenheit ein Schlüsselfaktor, aber die Definition von "Nutzen" ändert sich mit der Zeit. Unter dem Gesichtspunkt der Kostenakkumulation während der gesamten Lebensdauer ist es besser, Sicherheitsmaßnahmen zu haben, ohne sie zu nutzen, als gar keine zu haben. Hier können Ferninspektions- und Überwachungstechnologien zum Einsatz kommen, die den gleichen Nutzen zu nur einem Achtel der Kosten einer manuellen Inspektion bieten.

Die PHYSEC SEAL®-Lösung9 wurde entwickelt, um die KRITIS-Sicherheitsherausforderungen auf kosteneffiziente Weise anzugehen und gleichzeitig die Einhaltung des kommenden KRITIS-DachG auf rechtssichere Weise zu gewährleisten.